【pwn】ez_pz_hackover_2016 --pwngdb和pwntools的结合,动态调试

首先checksec

没开nx,说明堆栈可执行,初步考虑需要shellcode,然后拖进ida看主函数逻辑

看chall函数

printf("Yippie, lets crash: %p\n", s)这里泄露的s的地址,即栈上的地址

这里的输入的s数组是不存在栈溢出的,这里的关键代码是这一段

result = (void *)strcmp(s, "crashme");

if ( !result )

return vuln((char)s, 0x400u);

return result;

}

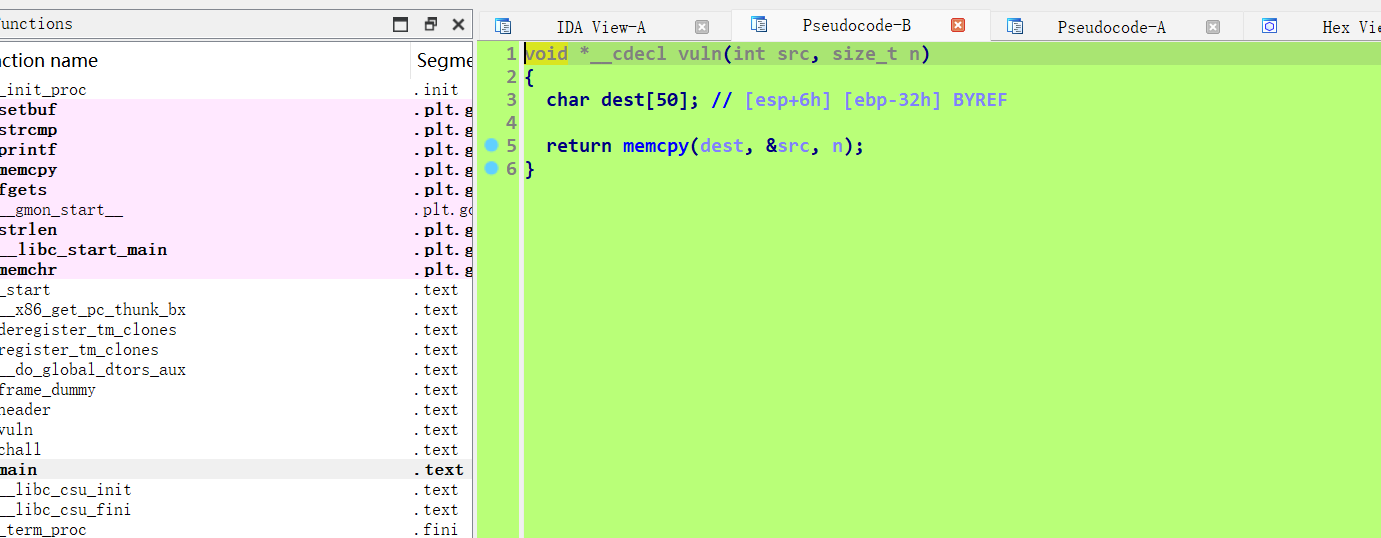

strcmp(s, "crashme")说明字符串只能是crashme,不然放回值不会是0,也就进不去下面那个if语句,但是strcmp只会比较到\x00结束,说明可以输入crashme\x00绕过判断,其实看到这里都还没发现可以getshell的漏洞,然后再点进去vuln函数看看

memcpy是内存拷贝函数:memcpy函数是C/C++语言中常用的内存拷贝函数,用于将一块内存中的数据复制到另一块内存中。其原型通常如下所示:

c复制代码

void *memcpy(void *dest, const void *src, size_t n);

其中:

dest 是目标内存区域的指针,即要将数据复制到的位置。

src 是源内存区域的指针,即要从哪里复制数据。

n 是要复制的字节数。

该函数的作用是将src指向的内存区域中的前n个字节的数据复制到dest指向的内存区域中。由于该函数返回void*类型,通常在使用时需要将其转换为目标类型的指针。

简而言之,就是将我们刚才输入的s数组的数据再拷贝到dest数组里面去,拷贝的字节数在第三个参数里面。

再来看dest数组的栈分布

看这个-0x32,存在栈溢出,欧克,开始疯狂写脚本,最后发现打不通,好好好,ida耍了我一把,dest距离ebp的偏移根本不是这样的,爆!没办法,只能gdb动态调试,这边动态需要gdb和pwntools结合起来,下面是动态调试脚本

ubuntu运行该脚本,弹出gdb界面时,输入c,gdb就会运行至断点处

按了c之后,程序断在了nop指令这里

输入stack 50,查看栈上数据,此时注意右边那张图泄露的s地址(栈地址)0xffbc0f2c

我们输入的数据经过拷贝函数,最终在绿色箭头处(注意此时是在vuln函数里面查看栈),可以发现我们数据是从0xffbc0ef2开始的72是r,63是c,距离ebp0xffbc0f08的偏移是0x16,根本和ida的不一样。

确认了正确偏移后,就可以写脚本了

exp: